关于kdevtmpfsi的解决有不少博文已给出了详细的解决方法,本文不赘述

服务器的服务主要运行在docker中,所以解决比较容易,仅记录下本次的过程

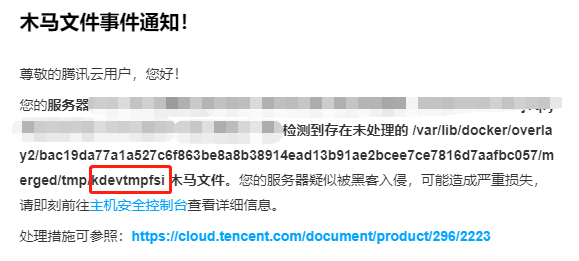

服务器告警

今天(2020-07-26)中午12:50左右,手机微信收到了腾讯云的安全告警通知,说是服务器检测到木马文件,于是登陆腾讯云看了下

尝试处理

百度了一下kdevtmpfsi,发现是一个挖矿病毒,而且受害者还不少,通常会占用高额的CPU、内存资源,但是我奇怪的是,我查了服务器监控,仅仅是受到攻击的几分钟内CPU使用率有大概10%的上涨而已,并没有网上博文说的那么严重

然后也去查了下系统进程

ps -aux | grep kdevtmpfsi

ps -aux | grep kinsing

说明一下,kinsing是kdevtmpfsi的守护进程,然后发现有几十条kdevtmpfsi的进程,还有一条kinsing进程,看起来有点麻烦捏

后来看到这篇文章,写出了问题根源:

服务器安装的redis镜像有问题,被植入kdevtmpfsi挖矿程序。

redis未设置密码、或者密码过于简单

服务器被植入定时任务:下载病毒程序、并唤起,及进程存活监测

然后我想起了我的redis是跑在docker中的,再加上腾讯云告警的路径:

/var/lib/docker/xxxxxx

嗯,那可能是我在docker中跑的redis被攻击并植入了木马,而木马此时也是运行在redis容器中,也就是说只是跑在内存里并没有实体文件,那么我重启一下redis容器是不是就可以了?

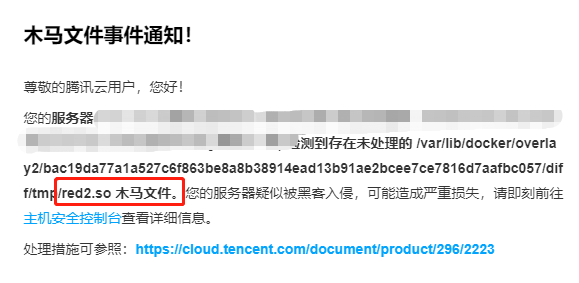

解决问题

为了验证我的假设,我docker重启了redis容器,然后再ps查看进程,这个时候已经没有了kdevtmpfsi的相关进程出现了,red2.so也是和redis相关的病毒,也一并解决了,看来我前面的想法是对的

疑问

原因已经知道了,问题也解决了,但是现在又出现了个新的疑问,理论上docker中跑的容器是和物理环境隔开的,不应该影响到docker之外的环境,但是我能够在服务器中看到容器中的木马进程,这就有点奇怪了,不知有没有大佬能解释下~